جان بلایر | 23 ژوئن 2021

با افزایش میزان باج افزارها و حملات سایبری مداوم ، دستگاه های اینترنت اشیا متصل ، به یک لایه امنیتی اضافی نیاز دارند. قانون جدید در اروپا و ایالات متحده چنین امنیتی تقویت شده ای را در این زمینه الزامی می کند. اما چه ابزارهایی برای تأمین این نیازهای جدید در اختیار مهندسان IoT ایجاد شده است؟

برای کسب اطلاعات بیشتر در مورد افزایش حفاظت از دستگاه های متصل ، Design News با هایدن پووی ، مدیر عامل Secure Thingz و مدیر کل بخش راه حل های امنیتی جاسازی شده در IAR Systems تماس گرفت. آنچه در زیر می آید بخشی از این بحث است.

اخبار طراحی: چرا دستگاه های اینترنت اشیا متصل به حفاظت پیشرفته نیاز دارند؟

هایدن پووی: الزامات قوانین جدید برای امنیت در دستگاه های اینترنت اشیا اکنون بر ما تأثیرگذار است. با ظهور EN 303 645 و قانون اینترنت اشیا ایالات متحده ، قانون امنیت سایبری که سال گذشته به تصویب رسید ، اکنون فشار بیشتری بر بازار مصرف کننده اینترنت اشیا برای افزایش استانداردهای امنیتی افزایش یافته است. با این حال ، این فقط به مصرف کننده اینترنت اشیا محدود نمی شود ، زیرا مقررات به سرعت در بازارهای دیگر تکمیل می شوند ، مانند الزام IEC 62443 برای IoT صنعتی (صنعت 4.0) و الزامات مشابه در پزشکی و خودرو.

اخبار طراحی: آیا اخیراً تخلفی انجام شده است که شما به آن اشاره کنید؟

هایدن پووی: واقعیت تأسف بار این است که بسیاری از “بازیگران بد” در دنیای واقعی وجود دارند که قصد حمله به دستگاه ها را دارند. برخی از اینها ممکن است باج افزار مستقیم دستگاه باشد ، بعضی دیگر برای ایجاد داده برای حمله به حسابهای بانکی افراد و حتی بعضی دیگر ممکن است حملاتی باشند که به زیرساختهای مهم ملی انجام می شود. در اینجا چندین نمونه وجود دارد.

به عنوان مثال ، از دستگاه های اینترنت اشیا برای حملات توزیع شده حذف سرویس استفاده می شود که منجر به قطعی قابل توجهی در اینترنت می شود. اگرچه این حمله به کاربر نبود ، اما به خودی خود تأثیر عمده ای داشت. سایر وسایل حساس شامل تجهیزات پزشکی از جمله ضربان ساز قلب و توزیع کننده های دارویی داخل وریدی است. دستگاه های IoT مصرف کننده کودکان از جمله اسباب بازی ها و ساعت ها مانند Safe-KID-one ؛ دستگاه های امنیتی خانگی از جمله سیستم های دوربین و سیستم های کنترل صنعتی در زیرساخت های مهم ملی ، مانند تصفیه آب از موارد حساس و با اهمیت هستند .

واقعیت ناخوشایند این است که لیست تخلفات بسیار طولانی است – آنها هر روز اتفاق می افتند و ما فقط عواقب آن را مشاهده می کنیم. اخیراً ، فوربس تأکید کرد که کشتی اجاره شده ، واکاشیو ، مشکوک به هک شده است. هنوز هم اینکه آیا این هک IT ، OT یا IoT بوده است ، مورد حدس و گمان است.

اخبار طراحی: آیا استاندارد امنیت مصرف کننده اینترنت IoT EN 303 645 مشابه قانون بهبود امنیت سایبری ایالات متحده است؟

Haydn Povey: EN 303 645 بسیار شبیه به قانون بهبود امنیت سایبری ایالات متحده است و هر دو می توانند ریشه خود را به کاری که بنیاد امنیت اینترنت اشیا در سال 2016 انجام داده است برای شناسایی “بهترین روشهای” موجود برای امنیت و چگونگی اعمال این مسئله در چالشهای IoT در حال ظهور برسانند.استانداردهای EN 303 645 در حدود 13 مورد خاص متمرکز شده است که در نمودار نشان داده شده است ، اما دارای سه موضوع اصلی است :

بدون گذرواژه پیش فرض: اطمینان از اینکه دستگاهها احراز هویت سیستم را بر اساس بهترین روش مدرن رمزنگاری ارائه می دهند.

- افشای آسیب پذیری: اطمینان از اینكه سازمان ها باید به طور آشكار اعلام کنند كه چه مدت دستگاه ها با به روزرسانی پشتیبانی می شوند ، سازوكاری برای كار با محققان امنیتی دارند و در صورت شناسایی مشكلات ، با كاربران نهایی ارتباط برقرار می كنند.

- نرم افزار را به روز نگه دارید: اطمینان حاصل کنید که دستگاههایی که در معرض خطر قرار گرفته اند باید به راحتی اصلاح و به روز شوند ، با این فرض که کاربران نهایی متخصص فنی نیستند.

اخبار طراحی: آیا این استانداردها مفید هستند؟

هایدن پووی: هنگامی که ما به انطباق با این مقررات و مقررات معادل آن در ایالات متحده نگاه می کنیم ، نشان دادن یک روش مهندسی روشن ، اطمینان از اینکه فکر و تلاش کافی برای هر حوزه اعمال شده است ، بسیار مهم است. به عنوان مثال ، واضح است که رمزنگاری مدرن و احراز هویت باید بدون گذرواژه پیش فرض اجرا شود. این باید در سراسر توسعه و تولید پشتیبانی شود تا اطمینان حاصل شود که هر دستگاه حمل شده از کارخانه منحصر به فرد است. همانطور که به سایر الزامات از جمله به حداقل رساندن سطوح حمله ، ارتباطات ایمن و ذخیره ایمن مدارک می پردازیم ، بدیهی است که دستگاه ها باید بطور اصولی محافظت شوند .

اخبار طراحی: چه ابزارهایی در زنجیره تأمین به افزایش امنیت اینترنت اشیا کمک می کند؟

هایدن پووی: امنیت زنجیره تأمین پیچیده است و از بسیاری جهات بر روند طراحی سنتی تأثیر می گذارد. در Secure Thingz / IAR Systems ، ما نگاه توسعه محور داریم ، جایی که امنیت وقتی زودتر انجام شود ، به بهترین وجه انجام می شود.

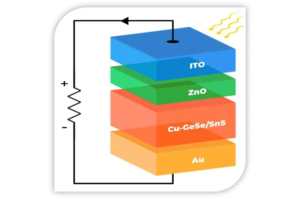

اولاً ، ما تلاش قابل توجهی را برای همکاری نزدیک با شرکای سیلیکون صرف توسعه چارچوب های امنیتی متناسب با دستگاه ها و فن آوری های منحصر به فرد آنها کرده ایم. بنابراین ، به عنوان مثال ، ما برای پشتیبانی و فعال کردن فناوری PUF در آخرین خانواده میکروکنترلرهای LPC55S ، با NXP همکاری نزدیک داشته ایم. این تضمین می کند که آخرین فن آوری ساده و آسان توسط هر توسعه دهنده جاسازی شده مصرف می شود. در عین حال ، ما همچنین از بسیاری از دستگاه های جریان اصلی مانند خانواده K65 و K66 آنها پشتیبانی می کنیم ، شما باید اطمینان حاصل کنید که هم از برنامه های جدید و هم از برنامه پشتیبانی می شود.

افزونه های توسعه امنیتی Embedded Trust و C-Trust ما از این دستگاه ها پشتیبانی می کند که IAR Embedded Workbench از آنها پشتیبانی می کند. در اینجا از طریق کارهای ساده و راهنماهای پیکربندی ، توسعه دهندگان را قادر می سازیم تا مشخصات امنیتی منحصر به فرد خود را با اجرای کامل امنیتی برای دستگاه ، یعنی زمینه امنیت ، مطابقت دهند. ما اخیراً مجموعه Compliance Suite را نیز منتشر کرده ایم که توسعه دهندگان را قادر می سازد یک زمینه امنیتی از پیش پیکربندی شده را به راحتی به کار گیرند و بلافاصله به مجموعه گسترده ای از ویژگی های انطباق با الزامات EN 303 645 دست یابند.

پس از اتمام توسعه ، ما قادر به تسلط بر برنامه هستیم ، در آنجا رمزگذاری وکنترل ، تولید و بسته بندی می شود. این اطمینان می دهد که IP همیشه در برابر سرقت و بدافزار محافظت می شود. علاوه بر این از تولید بیش از حد ، شبیه سازی و جعل و تقلب با تونل سازی ویژه VPN مانند به دستگاه تولید فعال در هر کجای دنیا جلوگیری می کند. این چارچوب می تواند یک زنجیره تأمین امن را در میان اعضای متعدد در یک محیط واقعی با اعتماد صفر فراهم کند.