6 مارس 2023 – توسط رایان نون، دانشگاه کارنگی ملون، گروه مهندسی شیمی-اعتماد، اعتماد صفر، و ایجاد اعتماد (TE).

در ماه مه 2021، رئیس جمهور ایالات متحده با صدور یک فرمان اجرایی، تلاشی را در سطح گسترده دولت برای اطمینان از اقدامات امنیت سایبری خود آغاز کرد. با این دستور به آژانسها موظف شد که معماریهای بدون اعتماد و زیرساخت مبتنی بر ابر را تا سال 2024 با هدف افزایش امنیت و کاهش خطرات احتمالی اجرا کنند.

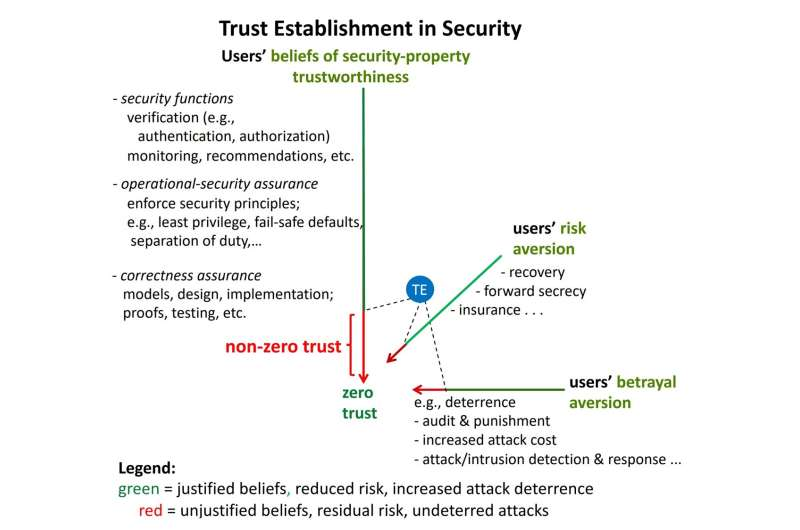

اما ویرجیل گلیگور، پروفسور مهندسی برق و کامپیوتر دانشگاه کارنگی ملون، میگوید که این طرح جای تامل دارد و توضیح میدهد که دستیابی به اعتماد صفر امکانپذیر نیست.

گلیگور گفت: «قبل از اینکه به شما بگویم اعتماد صفر چیست، شاید باید با تعریف اعتماد شروع کنم. «اعتماد عبارت است از پذیرش صدق سخنی بدون مدرک یا تحقیق؛ اگر بخواهید، ایمان کور یا خیال بافی است».

برخی از زمینهها وجود دارد که باورهای غیرقابل توجیه وجود دارد، اما در امنیت سایبری، اعتقاد به اینکه دارایی امنیتی بدون هیچ مدرک یا تحقیقی نگهداری میشود، یک مسئولیت است. بنابراین، متخصصان امنیت سایبری به دنبال حذف باورهای کور هستند.»

گلیگور می گوید که برای دستیابی به اعتماد صفر، بالاترین سطح ایجاد اعتماد، چندین اصل باید محقق شود. مهمتر از همه، تمام خصوصیات امنیتی یک شبکه سازمانی باید بدون قید و شرط و با قطعیت (به عنوان مثال، با احتمال یک در زمان محدود) اثبات شود.

گلیگور توضیح میدهد: «اگر بتوانید این کار را انجام دهید، هیچ مسئولیتی باقی نمیماند؛ به اعتماد صفر رسیدهاید. متأسفانه، این امر از نظر تئوری برای برخی از خواص غیرممکن و برای برخی دیگر عملاً غیرممکن است.

گلیگور در گزارش فنی خود با عنوان «اعتماد صفر به صفر اعتماد؟» میگوید دستگاههای «جعبه سیاه» که در همه سرورها و نقاط پایانی شبکههای سازمانی استفاده میشوند، اعتماد صفر را غیرقابل دسترسی میکنند، زیرا حداقل یک ویژگی امنیتی وجود دارد که نمیتواند وجود داشته باشد. بدون قید و شرط و با قطعیت توجیه شود.

بنابراین، دولت وقتی میگوید معماریهای بدون اعتماد به چه معناست؟ و امید است که آنها به چه چیزی دست یابند؟

معماری های بدون اعتماد در برابر نفوذ مقاوم نیستند. بنابراین، آنها نقض را از بین نمی برند. گلیگور میگوید، با اجرای این معماریها، هدف اصلی دولت محدود کردن حرکت «جانبی» دشمنان با تقسیمبندی شبکهها در تلاش برای کاهش میزان آسیبی است که دشمن میتواند ایجاد کند.

برای ایمن سازی این بخشهای شبکه یا مناطق اعتماد ضمنی، دولت طرحی را ترسیم میکند که بر اساس تأیید مستمر ویژگیهای کاربران (مانند نقشها، مجوزها، سطوح دسترسی) به منابع دسترسی میدهد و اصل کمترین امتیاز را اعمال میکند (مفهوم امنیتی که بیان می کند که یک کاربر یا موجودیت فقط باید به منابع داده خاص و برنامه های کاربردی مورد نیاز برای تکمیل یک کار مورد نیاز دسترسی داشته باشد. با این حال، گلیگور میگوید که این مفهوم از نظر فنی نادرست است.

محدود کردن حرکات “جانبی” دشمن تنها در صورتی امکان پذیر است که بررسی های راستی آزمایی مستمر و اعمال حداقل امتیاز اصلی از حملات متقابل منطقه ای جلوگیری کند. نظارت مستمر بر رفتار دستگاه ها نیز باید آنها را شناسایی کند. اما گلیگور توضیح میدهد که معماریهای بدون اعتماد اغلب در شناسایی و پیشگیری از این نوع حملات با ذکر مثالهای متعدد در گزارش فنیاش شکست میخورند.

وی میگوید: «هدف محدود کردن حرکات دشمنان به یک منطقه اعتماد به حداقل رسیده نمیتواند محقق شود، زیرا معیارهایی که معماریهای اعتماد صفر استفاده میکنند نمیتوانند بسیاری از مناطق اعتماد بحرانی را به حداقل برسانند».

“چندین اصل کمینه سازی دیگر نیز وجود دارد که معماری های بدون اعتماد به دلایل عملی آنها را نادیده می گیرند. اجرای آنها نیازمند طراحی مجدد امنیتی است که دولت به دنبال اجتناب از آن است زیرا می تواند استقرار را به تاخیر بیندازد.”

در حالی که گلیگور میگوید معماریهای بدون اعتماد نمیتوانند بهعنوان مدلهای امنیتی بهدلیل ناتوانی در مقابله با مواجهههای امنیتی بزرگ عمل کنند، او تاکید میکند که آنها بیفایده نیستند.اگرچه معماری ها ارزش دفاعی پایینی دارند، اما ارزش بازیابی نفوذ مفیدی را ارائه می دهند.

با استفاده از دادههای IBM، گلیگور نشان میدهد که تقسیمبندی شبکهها به مناطق اعتماد به حداقل ممکن میتواند میزان دادههای از دست رفته در یک رخنه را به میزان قابل توجهی کاهش دهد و هزینه کلی تلاشهای بازیابی را کاهش دهد.

هنگامی که دادهها را پس از نقض بازیابی میکنید، باید تعیین کنید که چه تعداد رکورد اطلاعات از بین رفته است. با معماریهای اعتماد صفر، به جای از دست دادن 20 میلیون رکورد به دشمن، ممکن است تنها 1000 رکورد را از دست بدهید زیرا تعداد رکوردهای دشمن را محدود کردهاید. دسترسی دارد. بنابراین، چیزهای کمتری برای بازیابی وجود دارد.”