23 فوریه 2023 – توسط موسسه ملی استاندارد و فناوری

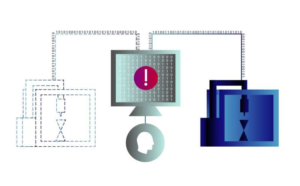

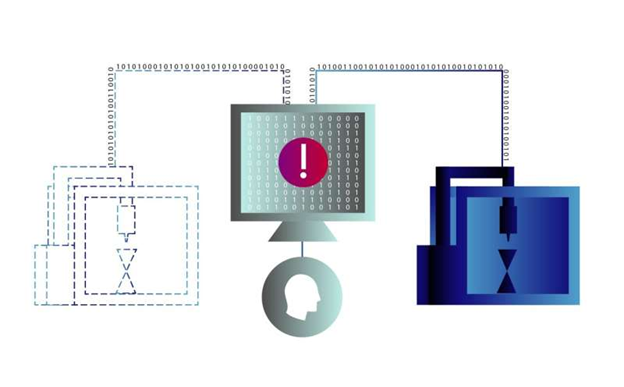

یک استراتژی جدید و بهبود یافته برای شناسایی حملات سایبری به سیستمهای تولیدی، مانند چاپگرهای سهبعدی، شامل استفاده از هوش مصنوعی برای نظارت بر یک دوقلو دیجیتالی است که دادههای بیدرنگ سیستم فیزیکی را تقلید میکند و به آنها تغذیه میشود. اعتبار: N. Hanacek/NIST

کپیهای مجازی دقیق از اشیاء فیزیکی، به نام دوقلوهای دیجیتال، درهایی را برای محصولات بهتر در صنعت خودرو، مراقبتهای بهداشتی، هوافضا و سایر صنایع باز میکنند. بر اساس یک مطالعه جدید، امنیت سایبری نیز ممکن است به خوبی در مجموعه دوقلوی دیجیتال قرار گیرد.

همانطور که ربات ها و سایر تجهیزات تولیدی بیشتر از راه دور قابل دسترسی هستند، نقاط ورودی جدیدی برای حملات سایبری مخرب ایجاد می شود. برای همگام شدن با تهدید فزاینده سایبری، تیمی از محققان در موسسه ملی استاندارد و فناوری (NIST) و دانشگاه میشیگان چارچوب امنیت سایبری ابداع کردند که فناوری دوقلوی دیجیتال را با یادگیری ماشین و تخصص انسانی برای نشان دادن شاخصهای حملات سایبری همراه میکند .

در مقاله ای که در IEEE Transactions on Automation Science and Engineering منتشر شد، محققان NIST و دانشگاه میشیگان امکان سنجی استراتژی خود را با شناسایی حملات سایبری با هدف چاپگر سه بعدی در آزمایشگاه خود نشان دادند. آنها همچنین خاطرنشان می کنند که این چارچوب می تواند برای طیف گسترده ای از فناوری های تولید اعمال شود.

حملات سایبری میتوانند فوقالعاده ظریف باشند و بنابراین تشخیص یا تمایز آن از سایر ناهنجاریهای سیستمی، گاهی اوقات معمولتر، دشوار است. دادههای عملیاتی که آنچه را که درون ماشینها اتفاق میافتد توصیف میکند – برای مثال، دادههای حسگر، سیگنالهای خطا، دستورات دیجیتال صادر یا اجرا میشوند – میتوانند از تشخیص حمله سایبری پشتیبانی کنند. با این حال، دسترسی مستقیم به این نوع داده ها در زمان واقعی از دستگاه های فناوری عملیاتی (OT) مانند چاپگر سه بعدی، می تواند عملکرد و ایمنی فرآیند را در کف کارخانه به خطر بیاندازد.

مایکل پیز، مهندس مکانیک NIST، یکی از نویسندگان این مطالعه گفت: «معمولاً، من مشاهده کردهام که استراتژیهای امنیت سایبری تولید بر کپیهایی از ترافیک شبکه تکیه میکنند که همیشه به ما کمک نمیکنند ببینیم در داخل یک ماشین یا فرآیند چه اتفاقی میافتد. در نتیجه، برخی از استراتژیهای امنیت سایبری OT مشابه مشاهده عملیات از بیرون از طریق یک پنجره به نظر میرسد؛ با این حال، دشمنان ممکن است راهی برای ورود به حوزه پیدا کنند.”

بدون نگاه کردن به زیر پوشش سخت افزار، متخصصان امنیت سایبری ممکن است فضایی را برای عوامل مخرب باقی بگذارند که شناسایی نشده باشند.

دوقلوهای دیجیتال مدل های کامپیوتری قدیمی شما نیستند. آنها نزدیک به همتایان فیزیکی خود هستند، که از آنها داده ها را استخراج می کنند و در زمان واقعی اجرا می کنند. بنابراین، هنگامی که امکان بازرسی یک ماشین فیزیکی در حین کار وجود ندارد، دوقلو دیجیتال آن بهترین چیز بعدی است.

در سالهای اخیر، دوقلوهای دیجیتالی ماشینآلات تولیدی، مهندسان را با دادههای عملیاتی فراوانی مسلح کردهاند که به آنها کمک میکند تا کارهای مختلفی را انجام دهند (بدون تأثیر بر عملکرد یا ایمنی)، از جمله پیشبینی زمان شروع خراب شدن قطعات و نیاز به تعمیر و نگهداری.

نویسندگان این مطالعه میگویند، علاوه بر شناسایی شاخصهای معمول سایش و پارگی، دوقلوهای دیجیتال میتوانند به یافتن چیزی بیشتر در دادههای تولید کمک کنند.

داون تیلبری، استاد مهندسی مکانیک در دانشگاه میشیگان گفت: «از آنجایی که فرآیندهای تولید، مجموعههای دادهای غنی را تولید میکنند – دما، ولتاژ، جریان – و بسیار تکراری هستند، فرصتهایی برای شناسایی ناهنجاریها از جمله حملات سایبری وجود دارد.

برای استفاده از فرصت ارائه شده توسط دوقلوهای دیجیتال برای امنیت سایبری بیشتر، محققان چارچوبی را ایجاد کردند که مستلزم یک استراتژی جدید است که آن را روی یک چاپگر سه بعدی آزمایشی آزمایش کردند.

این تیم یک دوقلو دیجیتال برای تقلید از فرآیند چاپ سه بعدی ساخت و اطلاعاتی را از چاپگر واقعی در اختیار آن قرار داد. همانطور که چاپگر یک قطعه (در این مورد یک ساعت شنی پلاستیکی) ساخت، برنامههای کامپیوتری جریانهای دادههای پیوسته را شامل دماهای اندازهگیری شده از سر فیزیکی چاپ و دماهای شبیهسازیشده در زمان واقعی توسط دوقلو دیجیتال، نظارت و تجزیه و تحلیل کردند.

محققان امواجی از اختلالات را در چاپگر به راه انداختند. برخی ناهنجاریهای بیگناه بودند، مانند یک فن خارجی که باعث خنک شدن چاپگر میشد، اما برخی دیگر، که برخی از آنها باعث میشد چاپگر بهدرستی خوانش دمای خود را گزارش کند، نشاندهنده چیز بدتری بود.

بنابراین، حتی با وجود انبوهی از اطلاعات، برنامههای رایانهای تیم چگونه یک حمله سایبری را از چیز معمولیتر تشخیص میدهند؟ پاسخ چارچوب استفاده از فرآیند حذف است.

برنامههایی که هم چاپگرهای واقعی و هم چاپگرهای دیجیتال را تجزیه و تحلیل میکردند، مدلهای یادگیری ماشینی با تشخیص الگو بودند که بر روی دادههای عملیاتی معمولی آموزش دیده بودند، که در کاغذ گنجانده شده است، به صورت انبوه. به عبارت دیگر، مدلها در تشخیص ظاهر چاپگر در شرایط عادی ماهر بودند، همچنین به این معنی که میتوانستند تشخیص دهند که چه زمانی چیزها غیرعادی هستند.

اگر این مدلها بینظمی را تشخیص میدادند، کنترل را به دیگر مدلهای کامپیوتری میسپردند که بررسی میکردند آیا سیگنالهای عجیب و غریب با هر چیزی در کتابخانهای از مسائل شناختهشده مطابقت دارند، مثلاً فن چاپگر که سر چاپ آن را بیش از حد انتظار خنک میکند یا خیر. سپس سیستم این بی نظمی را به عنوان یک ناهنجاری مورد انتظار یا یک تهدید سایبری بالقوه طبقه بندی کرد.

در مرحله آخر، یک متخصص انسانی قرار است یافته های سیستم را تفسیر کند و سپس تصمیم بگیرد. . افه بالتا، نویسنده اصلی، دانشجوی سابق فارغ التحصیل مهندسی مکانیک در دانشگاه میشیگان و اکنون محقق فوق دکتری در ETH زوریخ می گوید:

“این چارچوب ابزارهایی را برای رسمیسازی سیستماتیک دانش متخصص موضوع در مورد تشخیص ناهنجاری ارائه میکند. اگر چارچوب قبلاً ناهنجاری خاصی را مشاهده نکرده باشد، یک متخصص موضوع میتواند دادههای جمعآوریشده را تجزیه و تحلیل کند تا بینشهای بیشتری را برای ادغام و بهبود سیستم ارائه دهد.

به طور کلی، متخصص یا ظن سیستم امنیت سایبری را تأیید می کند یا به آن یک ناهنجاری جدید برای ذخیره در پایگاه داده آموزش می دهد. و سپس با گذشت زمان، مدلهای موجود در سیستم از نظر تئوری بیشتر و بیشتر یاد میگیرند و متخصص انسانی باید کمتر و کمتر به آنها آموزش دهد.

در مورد چاپگر سه بعدی، تیم کار سیستم امنیت سایبری آن را بررسی کرد و دریافت که با تجزیه و تحلیل داده های فیزیکی و شبیه سازی شده، می تواند حملات سایبری را از ناهنجاری های معمولی به درستی دسته بندی کند.

اما علیرغم نمایش امیدوارکننده، محققان قصد دارند بررسی کنند که این چارچوب چگونه به حملات متنوعتر و تهاجمیتر در آینده پاسخ میدهد و از قابلاعتماد بودن و مقیاسپذیری استراتژی اطمینان حاصل کنند. گامهای بعدی آنها احتمالاً شامل اعمال استراتژی در یک ناوگان چاپگرها بهطور همزمان خواهد بود، تا ببینند آیا پوشش گسترده به قابلیتهای تشخیص آنها آسیب میزند یا به آنها کمک میکند.

پیز گفت: “با تحقیقات بیشتر، این چارچوب به طور بالقوه می تواند یک برد-برد بزرگ برای تعمیر و نگهداری و همچنین نظارت بر نشانه های سیستم های OT در معرض خطر باشد.”