27 آگوست 2024

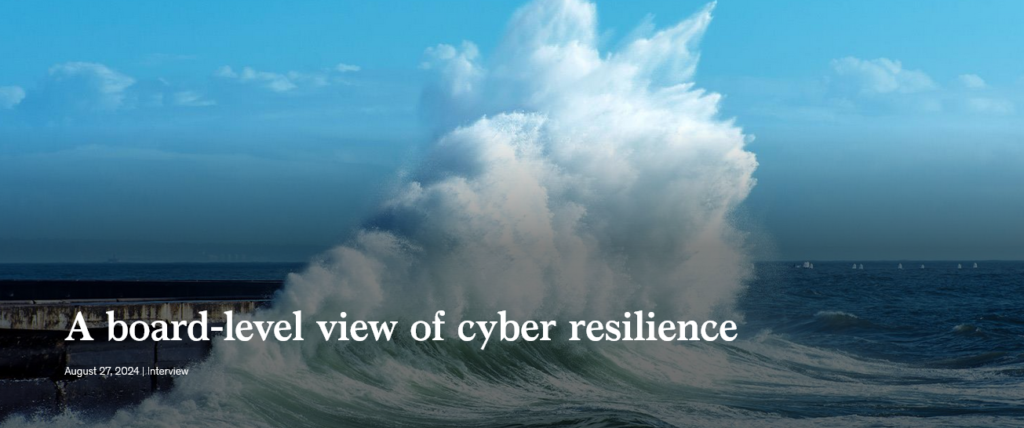

در بحبوحه نقضهای سایبری شرکتها و بخش عمومی و قطعیهای اخیر فناوری، تغییرات قابل توجهی هم در نقش هیئت مدیره ها در امنیت سایبری و هم در خود صنعت امنیت سایبری رخ میدهد. در این مصاحبه، شان براون از مککینزی با وینی لیو، بنیانگذار و مدیر عامل شرکت امنیت سایبری بیشاپ فاکس، و جاستین گریس و دانیل والانس، کارشناسان انعطافپذیری سایبری مککینزی، در مورد نحوه برخورد هیئتمدیره بر نظارت بر امنیت سایبری صحبت میکند. متن زیر متن ویرایش شده گفتگوی آنهاست.

شان براون: مسئولیت های هیئت مدیره در مواجهه با تهدیدات امنیت سایبری در حال ظهور به سرعت در حال تغییر است. جاستین، در مورد تحقیقات خود در مورد این موضوع به ما بگویید.

جاستین گریس: ما تصمیم گرفتیم که امنیت سایبری را از دو منظر بررسی کنیم – از منظر هیئت مدیره و جامعه امنیت سایبری – تا یاد بگیریم که آنها هسته اصلی مسائل امنیت سایبری را که با آن مواجه هستند و چگونه هیئتها میتوانند خود را بهتر مسلح کنند.

همانطور که شرکتها با فناوریهای مرتبطتر تغییر میکنند و مدرن میشوند، سطح حمله خود را افزایش میدهند، که فرصتهایی است که مهاجمان میتوانند برای ورود به شرکت استفاده کنند. تنها در سال گذشته، 75 درصد افزایش نفوذ در محیطهای میزبان ابری مشاهده شد، و این تعداد در حال افزایش است، به خصوص که شرکتها بیشتر به سمت فضای ابری حرکت میکنند.

Vinnie Liu: وقتی مشاهده می کنیم که مهاجمان چگونه کار می کنند، اغلب می بینیم که فناوری های جدیدی در آن دخیل هستند. آنها از این لحظات تغییرات تکنولوژیک، مانند مهاجرت به فضای ذخیره سازی ابری، یا پذیرش حسگرهای متصل در کارخانه ها، یا پذیرش AI [هوش مصنوعی مولد] بهره می برند. اینها لحظات فرصتی از دیدگاه یک مهاجم است. بنابراین وقتی به سطح حمله فکر میکنیم، نه تنها این که چه فناوریهایی دارید، بلکه روی چه چیزی در شرکت شما تغییر میکند نیز تمرکز میکنیم.

شان براون: برخی از بزرگترین چالش هایی که هیئت مدیره و تیم های مدیریتی آنها در حوزه امنیت سایبری با آن مواجه هستند چیست؟

وینی لیو: وقتی به سطح حمله فکر میکنیم، نه تنها این که چه فناوریهایی دارید، بلکه روی چه چیزی در شرکت شما تغییر میکند نیز تمرکز میکنیم.

جاستین گریس: مجموعه ای از عوامل این موضوع را برای هیئت مدیره و تیم های مدیریتی پیچیده می کند. یکی این است که چشم انداز نظارتی هر روز در حال تغییر است و کشورهای بیشتری – و صنایع – الزامات جدیدی را در مورد افشا و حفظ حریم خصوصی اتخاذ می کنند. همچنین از آنجایی که شرکتها از فناوریهای متصلتر استفاده میکنند، ریسکپذیری افزایش مییابد. همچنین، انجام حملات سایبری بسیار آسان است. اکنون مفهومی از باج افزار به عنوان یک سرویس وجود دارد – چند دلار و مقداری تلاش می طلبد، اما این روزها راه اندازی آن نسبتاً آسان است.

شان براون: مسئولیتهای خاص هیئت مدیره در مورد امنیت سایبری و انعطافپذیری را با ما مطرح کنید. چگونه آنها در حال تکامل هستند؟

جاستین گریس: یکی از بزرگترین چیزهایی که ما در مورد آن صحبت می کنیم این است که امنیت سایبری را به یک عامل متمایز کننده رقابتی تبدیل کنیم. این سؤال خوبی است که همه هیئتها هنگام ارزیابی امنیت سایبری خود بپرسند. آنها چگونه با فضای مجازی رفتار می کنند؟ آیا این یک عملکرد پشتیبان است؟ آیا این چیزی به عنوان پایه و اساس اعتماد در نظر گرفته می شود؟ اگر دومی باشد، سرمایه گذاری مربوطه نیز با آن همراه است.

یکی دیگر از تغییرات نظارتی است. برای مثال، حداقل دو مورد در ایالات متحده وجود دارد که بسیار مهم هستند. یکی CIRCIA: قانون گزارشدهی حوادث سایبری برای زیرساختهای حیاتی، و دیگری قانون افشای سایبری SEC [کمیسیون بورس و اوراق بهادار] است. اینها تعهدات هیئتها را نسبت به دانش آنها در مورد امنیت سایبری تغییر دادهاند. سازمان ها باید از نظر تخصص، آموزش و تعیین یک کارشناس امنیت سایبری در هیئت مدیره، در زمینه امنیت سایبری آگاهی بیشتری داشته باشند. این باید کسی باشد که سؤالات خوبی بپرسد – و سؤالات بعدی – و آمادگی لازم و بررسی دقیق سرمایه گذار را درک کند.

اگر عضو هیئت مدیره هستید و شاهد افزایش این مقررات هستید و پاسخ کافی برای این سؤالات نمیگیرید، باید به سؤال خود ادامه دهید تا پاسخهایی را که میگیرید بفهمید.

شان براون: برای کسانی که در هیئت مدیره شرکت های جهانی هستند، چگونه باید به چشم انداز مقررات سایبری نزدیک شوند؟

جاستین گریس: ابتدا باید حوزه های قضایی و محیطی را که در آن فعالیت می کنید بشناسید. شما باید قوانین و مقررات مربوطه را اسکن کنید. مشکل در حال حاضر این است که الزامات افشای منتشر شده توسط دولت های مختلف دارای چارچوب های زمانی متفاوتی برای افشا هستند، آنچه باید افشا کنید، به چه کسی باید آن را افشا کنید و اقداماتی که نیاز دارید.

به عنوان یک نتیجه. جنبشی وجود دارد که تلاش می کند مقررات را هماهنگ کند، اما این کار کشور به کشور انجام می شود. در سطح جهانی، الزامات هنوز هم برای آینده قابل پیش بینی به طور گسترده ای متفاوت خواهد بود. هنگامی که دانستید این الزامات چیست، باید آنها را در برنامه های پاسخگویی خود قرار دهید.

شان براون: آیا متوجه میشوید که شرکتها برای برآورده کردن این الزامات و دفاع جدی در برابر حملات سایبری احتمالی آماده هستند؟

جاستین گریس: شرکتها با همگامی با تهدیدات در حال تغییر و افزایش تهدیدات، در تلاش برای سرمایهگذاری در امنیت سایبری هستند. در مطالعه ما روی 114 شرکت، تنها 10 درصد از آنها همان چیزی بودند که ما آنها را سازمان های پیشرو می نامیم که شروع به محافظت از خود در برابر تهدیدات پیشرفته کردند. 90 درصد باقیمانده در مقیاس صفر تا چهار زیر سطح سه بودند.

این بدان معناست که اکثر شرکتها تواناییهایی را ایجاد نمیکنند که به آنها اجازه محافظت از خود را بدهد. دلایل مختلفی برای آن وجود دارد: کمبود بودجه، فقدان استراتژی، فقدان رویکرد مبتنی بر ریسک مبتنی بر کسب و کار. به عبارت دیگر، تهدیدها سریعتر از آن چیزی که ما بتوانیم از خود محافظت کنیم در حال حرکت هستند.

شان براون: حملات تحت حمایت دولت چطور؟ برای هر شرکتی سخت است که منابع کافی برای دفاع در برابر چنین تهدیداتی را به کار گیرد. آیا شرکت ها و کشورها برای این جنبه از امنیت سایبری رویکردهای مشترکی دارند؟

جاستین گریس: مشارکت های دولتی و خصوصی وجود دارند که به طور فزاینده ای قوی می شوند و این باعث ایجاد تفاوت می شود. همچنین، کشورها در حال توسعه استراتژیهای امنیت سایبری ملی برای محافظت از مرزهای مجازی و دیجیتال خود هستند. در آینده، ما شاهد محافظت های قوی تر برای محافظت در برابر این حملات دولت-ملت خواهیم بود. با این حال، در کوتاهمدت، در حالی که یک صنعت مشارکتی است، همه هنوز به تنهایی در حال مبارزه هستند، بنابراین شرکتها باید از خود محافظت کنند. حتی زمانی که استراتژیهای دولتی قویتر و مشارکتهای دولتی و خصوصی داریم، به اصطلاح باید درهای خود را قفل کنید. شما هنوز هم باید بهداشت خوبی داشته باشید، از مرزهای شرکت خود محافظت کنید، و کارهایی را انجام دهید که شما را در شب ایمن نگه دارد.

وینی لیو: یکی از مواردی که باید به آن توجه داشت، میزان سرمایهگذاری است که دولتها در زمینههایی مانند اطلاعات مربوط به تهدیدات حاکمیتی انجام میدهند و کاری که برای سرمایهگذاری در سازمانهای بخش خصوصی خود انجام میدهند تا از آنها در برابر حملات دفاع کنند. فقط محافظت از شبکه های دولتی خودشان کافی نیست. مشارکت های دولتی و خصوصی در چند سال اخیر به طور قابل توجهی بهتر شده است. همکاری قبل از یک حادثه آسان تر است و اغلب اوقات همکاری در حین یا بلافاصله بعد از آن بسیار دشوار است. شما می خواهید از حملات قبل از وقوع آنها پیشی بگیرید و به اشتراک گذاری اطلاعات یکی از راه های انجام این کار است.

جاستین گریس: یکی دیگر از پیچیدگی های اینجا این است که هر سازمانی رویکرد متفاوتی برای محافظت از خود دارد. اگر شما یک رهبر امنیت سایبری هستید، احتمالاً فکر میکنید: «خب، من امنیت فیزیکی را مدیریت نمیکنم، و حریم خصوصی و حفاظت از دادهها را مدیریت نمیکنم. و شخص دیگری پشتیبان گیری را انجام می دهد.” و این نکته مهمی است. از نقطه نظر هیئت مدیره، وظیفه شما این است که درک کنید سازمان شما تا چه اندازه امنیت سایبری را مدیریت می کند و چگونه برنامه خود را بدون توجه به اینکه چه کسی برای توانایی های فردی مسئولیت دارد، تعریف می کنید. ممکن است به خوبی درک نشود که چه کسی چه کاری انجام می دهد، حتی در سازمان فناوری اطلاعات.

شان براون: جاستین، چه الگوهایی را در سطوح بلوغ شرکت ها می بینید؟

جاستین گریس: ما بلوغ امنیت سایبری را در دو سطح پایه و پیشرفته توصیف می کنیم. در ابتدا، 20 یا 30 سال پیش، سازمان های زیادی را دیدیم که اهمیتی نمی دادند. فقط برای آنها مشکلی نبود. ما این روزها آنقدرها نمی بینیم. امروز ما شرکتها را به چالش میکشیم تا دیدگاهی مبتنی بر ریسک و کسبوکار از امنیت سایبری ایجاد کنند. این بدان معناست که شما چیزهایی را که برای سازمانتان مهم هستند اولویت بندی و محافظت می کنید. به عنوان مثال، شرکت های خدمات مالی ممکن است از داده های مالی و مشتریان محافظت کنند. سازمان های تولیدی ممکن است در دسترس بودن خط تولید را در اولویت قرار دهند. ابتدا باید بدانید که کسب و کار چیست و سپس چگونه از آن فرآیندهای تجاری درگیر محافظت کنید.

سطح بعدی بلوغ، امنیت پیشگیرانه است، جایی که عملکرد امنیت سایبری پیشتاز است و می تواند مسائل را به کسب و کار نشان دهد و به شرکت کمک کند تا سریعتر حرکت کند. این شامل تفکر در مورد امنیت از طریق طراحی است، جایی که شما امنیت را در محصول تعبیه می کنید.

شان براون: وینی، هیئت مدیره باید در مورد مشخصات ریسک سازمان خود چه چیزی را درک کنند؟

وینی لیو: وقتی بدانیم داراییهایمان کجا هستند، باید در مورد مشخصات ریسک اولیه و بهرهبرداری بالقوه برای این داراییها بپرسیم. این یک تحول است و می توانید آن را به سازمان خود بازگردانید و در مورد آن از CISO [مدیر ارشد امنیت اطلاعات] خود پرس و جو کنید. هیئتها باید بدانند که سازمانهایشان برای پیشی گرفتن از آسیبپذیریها قبل از کشف و سوء استفاده توسط مهاجمان چه میکنند.و سپس باید بپرسیم که برای آماده شدن برای پاسخ به حملات یا دفاع در برابر حملات چه می کنیم. چه یک تمرین روی میز باشد یا یک تست فنی واقعی – مانند تست تیم قرمز یا تست نفوذ برای مشاهده رفتار دفاعی ما در عمل – چه فرآیندها و رفتارهای انسانی در پاسخ به یک حمله دخیل است؟

مهاجمان امروز خلاق تر می شوند. آنها همیشه از آسیبپذیریهای روز صفر یا آسیبپذیریهایی که بهتازگی منتشر شدهاند، یا بهتر است بگوییم، در جایی که هنوز وصلهای از فروشنده نرمافزار وجود ندارد، استفاده نمیکنند. آنها بیشتر و بیشتر به فهرست پشتی آسیبپذیریها میروند و راههای جدیدی برای استفاده از آنها پیدا میکنند. آنها به دنبال سازمان هایی می روند که مدیریت آسیب پذیری ثابتی ندارند.

شان براون: تفاوت بین نقش های تیم مدیریت اجرایی و هیئت مدیره چیست؟

دنیل والانس: مسئولیت ها جدا هستند، اما ما به آنها به عنوان یک مشارکت نگاه می کنیم. تیم اجرایی، امنیت سایبری را در سازمان مدیریت و اجرا می کند و بر افرادی که روزانه با خطرات سروکار دارند و آنها را کاهش می دهند، نظارت می کند. و خطرات و وضعیت تهدیدها و اقدامات کاهش دهنده را به هیئت و رهبری ابلاغ می کنند.و این هیئت است که باید درک کند و در مورد بلوغ برنامه امنیت سایبری، چه ریسکهایی معرفی شده است، آیا سطوح ریسک در محدوده تحمل ریسک است و آیا سطوح تحمل ریسک قابل قبول است، سؤال کند. هیئت ها نباید فقط سوال بپرسند. همچنین میبینیم که هیئتها به طور فعال، به عنوان مثال، در تمرینهای رومیزی، در شبیهسازیهای سایبری شرکت میکنند تا دیدی درونی از نحوه عملکرد برنامه امنیت سایبری شرکت و معنای دفاع و حفاظت از سازمان به دست آورند.

شان براون: جاستین، شما در حال بررسی مسئولیتهای در حال تغییر هیئتها در مورد امنیت سایبری بودهاید. تخته سوالات چه چیزهایی باید بپرسند؟

جاستین گریس: اعضای هیئت مدیره و همچنین رهبران امنیت سایبری و رهبران کسب و کار باید بپرسند: آیا می توانیم به وضوح بیان کنیم که تحمل ریسک ما برای رویدادهای سایبری چیست؟ آیا ما برای خرابی و اختلال تحمل صفر داریم؟ آیا ما برای نقضهایی که کمتر از دویست مشتری را تحت تأثیر قرار میدهند، تحمل محدود یا کم داریم؟

سخت است تصمیم بگیرید که چقدر مایل به تحمل هستید، اما این یک تمرین واقعاً مهم است زیرا تفاوت در هزینه، استراتژی و تمرکز بین عدم تحمل و تحمل یا تحمل ریسک تعدیل شده چشمگیر است.

هیئت ها باید سبد ریسک سایبری فعلی و تاریخی سازمان خود را بررسی کنند یا ثبت کنند و تأیید کنند که تصمیمات با ریسک اشتها مطابقت دارند. در یک ثبت خطر سایبری معمولی، صدها، و نه هزاران خطر، و به همان تعداد تصمیم وجود دارد که گرفته می شود. برای خطراتی که به بالاترین حد می رسند، سؤالاتی که باید پرسید این است که آیا هیئت مدیره در مورد آنها می دانند؟ این موقعیتها چگونه تصمیمگیری شدهاند، و آیا با ریسک پذیری مورد توافق همخوانی دارند؟ آیا تصمیمات رهبری امنیت سایبری با نحوه تصمیم گیری هیئت مدیره مطابقت دارد؟ آیا هیئت مدیره با این راحت است؟

شان براون: در مورد منابع و استراتژی هایی که هیئت مدیره باید با مدیریت صحبت کنند بیشتر صحبت کنید.

جاستین گریس: اولین سوالی که معمولاً توصیه می کنیم بپرسیم این است که استراتژی امنیت سایبری ما چیست و آیا منابع مناسب برای حمایت از آن برای کاهش ریسک به طور موثر و کارآمد داریم؟ اغلب، ما می بینیم که CISO برای سال ها گفته است که چه چیزی لازم است، اما سازمان بزرگتر قادر به درک آنچه خواسته شده است، نیست. اعضای هیئت مدیره می توانند با این فرض که سازمان آنها تخصیص صحیح منابع را ندارد و اینکه چگونه می توانند کمک کنند، کمک کنند. آنها باید بدانند که در صورت تخصیص بودجه اضافی امنیت سایبری کجا باید هزینه شود.

همچنین، استراتژی امنیت سایبری با مدل عملیاتی امنیت سایبری متفاوت است. و قابلیت هایی که یک سازمان امنیت سایبری را تشکیل می دهد از شرکتی به شرکت دیگر متفاوت است. هیئت ها باید «چی» (آنچه باید انجام شود)، «چگونه» (چگونگی انجام این کار)، «چه کسی» (چه کسی باید کار را انجام دهد) و توانایی های لازم برای اجرای استراتژی را درک کنند.

شان براون: آیا شرکتها معمولاً باید سرمایهگذاری فناوری خود را مجدداً متعادل کنند تا منابع مورد نیاز برای امنیت سایبری را پوشش دهند؟

جاستین گریس: در تجربه من از کار با شرکتها در زمینه بهینهسازی هزینه و تعادل مجدد بودجه، وقتی از آنها میپرسند که آیا میتوانند هزینههای امنیت سایبری خود را کاهش دهند، پاسخ تقریباً همیشه وجود دارد.

از نقطه نظر ریسک یک “نه” است. هنگامی که ما به بررسی می پردازیم، معمولا متوجه می شویم که عملکرد امنیت سایبری برای سال ها کمبود منابع داشته است، که منجر به نیاز به افزایش هزینه برای دستیابی به کاهش ریسک کافی می شود. سازمان ها باید بپرسند که آیا منابع را به کارآمدترین و موثرترین روش برای کاهش ریسک به کار می برند یا خیر.

شان براون: هیئت مدیره در مورد خطرات شخص ثالث و شخص چهارم چه چیزی باید بپرسند؟

جاستین گریس: هیئت مدیره ها باید بپرسند که آیا سازمان آنها خطرات مرتبط با فروشندگان و اشخاص ثالثی که استفاده می کنند را دنبال می کند یا خیر. اخیراً مطالعهای را با مؤسسه مالی بینالمللی تکمیل کردیم که در آن از رهبران امنیت سایبری سازمانهای مالی برتر پرسیدیم که سازمانهایشان در کجا نیاز به بهبود دارند. تا کنون، ریسک امنیت سایبری شخص ثالث یا مدیریت امنیت زنجیره تامین، بهترین قابلیتی بود که نیاز به بهبود داشت. ما شاهد تعدادی از حملات بوده ایم که شامل ارائه دهندگان خدمات شخص ثالث و شخص چهارم مهم است که نشان دهنده خطر اکوسیستم برای کل صنایع است. درک اکوسیستم شخص ثالث و شخص چهارم شما و اینکه چه کسی آن فرآیندهای کسب و کار حیاتی را هدایت می کند، و اینکه چه اتفاقی می افتد اگر این فروشندگان از طریق یک حمله سایبری یا یک فاجعه طبیعی سقوط کنند، بسیار مهم است.

شان براون: آیا یک سازمان برای ایمن سازی باید شناسایی دارایی های خود را در اولویت قرار دهد؟

وینی لیو: این یک مشکل چالش برانگیز است زیرا دانستن اینکه داراییهای شما در کجا قرار دارند واقعاً ساده به نظر میرسد، اما مبارزهای است که بیش از یک دهه است در سازمانها شاهد آن بودهایم. اعضای هیئت مدیره بهتر است به 18 کنترل امنیتی حیاتی مرکز امنیت اینترنت مراجعه کنند، که راه بسیار ساده ای برای درک کنترل های مهمی که باید در یک سازمان جستجو کرد ارائه می دهد. این با پرسیدن سؤالات مهم شروع می شود: دارایی های سخت افزاری من کجا هستند؟ دارایی نرم افزار من کجاست؟ و به طور کلی دارایی من در یک سازمان کجاست؟ درک چگونگی مدیریت امنیت عناصر داده بسیار مهم است. این امر امروزه اهمیت ویژه ای پیدا می کند، زیرا کسب و کارها ماهیت دیجیتالی تر می کنند.و سپس، شما نه تنها باید بدانید که دارایی های IT شما کجا هستند، بلکه باید بدانید که دارایی های عملیاتی یا دارایی های دیجیتالی کارخانه شما نیز در کجا هستند. آنها بخشی از سطح حمله گسترده ای شده اند که جاستین به آن اشاره کرد. در سازمانهای بالغتر، این اغلب شغل تمام وقت شخصی یا بخشی از تیمی است که وظیفه آن نگهداری فهرستی از داراییهای فناوری است. و دانستن اینکه دارایی شما چیست و کجاست کافی نیست. شما همچنین باید بتوانید آن داده ها را عملیاتی کنید.

شان براون: وقتی آن دارایی ها را بشناسید، چگونه اولویت بندی می کنید که از کدام یک محافظت کنید؟

وینی لیو: من چند تمرین فکری را پیشنهاد میکنم که میتواند به سازمان شما کمک کند تا به این موضوع فکر کند. این مفهوم وجود دارد که مهاجمان به دنبال آسیبپذیریهایی هستند که شما شناسایی نکردهاید، بنابراین میخواهید برای شناسایی نقاط ضعفی که هنوز از آنها آگاه نیستید تلاش کنید. به همین دلیل است که می خواهید بدانید سطح حمله شما چگونه به نظر می رسد.

انجام برعکس و نگاه کردن به چیزی که قبلاً میدانید میخواهید از آن محافظت کنید، نوع دیگری از تمرین فکری ارزشمند است. ما اغلب توصیه میکنیم که مردم به برنامههای تداوم کسبوکار یا بازیابی فاجعه نگاه کنند، زیرا شما قبلاً مهمترین داراییهای خود را در آنجا اولویتبندی کردهاید و میتوانید روی ایمن کردن آنها تمرکز کنید.

اما در اینجا تناقض وجود دارد – داراییهایی که مهمترین هستند، اغلب داراییهایی هستند که بیشترین ارتباط را با مدل عملیاتی شما دارند و مهمترین آنها هستند. آنها بیشترین مسیرهای ورودی و خروجی را دارند، جایی که مهاجمان وارد می شوند. یا آنها نقطه ورودی کمتر مهمی را پیدا میکنند که سختتر است و مسیر خود را از طریق شبکه میپیچند تا از طریق یک رابطه قابل اعتماد با آن دارایی حیاتی عبور کنند.

وقتی به داراییهای خود فکر میکنید، باید به آنها و اینکه چگونه ریسک را به طور کلی متعادل میکنید، فکر کنید. اینکه چگونه محیط خود را مدل کنید بسیار مهم می شود. شما باید مسیرهایی را پیدا کنید که مهاجمان به احتمال زیاد از طریق سازمان شما طی می کنند و این سؤالات را روی یکدیگر قرار دهید تا به نقطه پاسخگویی به این سؤال برسید که برای محافظت از آن چه کاری باید انجام دهم؟

شان براون: دنیل، هیئت ها چه انتظاراتی باید در مورد معیارها و اندازه گیری های سایبری داشته باشند؟

دنیل والانس: وقتی درگیر گفتگو در مورد ریسک و بلوغ توانایی میشویم، این سوال پیش میآید که معیارهایی که باید ارزیابی کنیم چیست؟ اولین نکته در اینجا در مورد ریسک است، بنابراین سؤالی که باید پرسید در مورد آن دارایی هایی است که ما به تازگی شناسایی کردیم: تأثیر ریسک بالقوه بر آن دارایی ها چیست؟ به عنوان مثال، در 60 روز گذشته، آیا تلاش هایی برای استخراج داده های حساس مانند مخازن مشتریان از سازمان صورت گرفته است؟

نکته دوم در مورد بلوغ است و سؤالاتی که باید پرسید عبارتند از:

کنترل های حفاظت از داده های ما؟ وضعیت قابلیت های مدیریت دسترسی ما چگونه است؟ سازمان برای افزایش بلوغ امنیت سایبری برای کاهش بیشتر ریسک چه می کند؟ و پیشرفت در جهت بهبود و پیشرفت برنامه امنیت سایبری ما چیست؟

شان براون: علاوه بر آن، شرکتها و هیئتمدیرههای آنها باید چه نوع معیارهایی را برای تشخیص آمادگی آنها تماشا کنند؟

جاستین گریس: مشکل معیارها این است که آنها دو نقص اساسی دارند. اول، رویکرد تاریخی به معیار تاب آوری سایبری این است که به هزینه های امنیت سایبری بر حسب درصد بودجه فناوری اطلاعات فکر کنیم. مشکل این است که اگر برنامه خود را بر اساس معیارهای تاریخی طراحی کنید، در حال محک زدن به جایی هستید که برنامهها قبلاً بودند، نه با توجه به چشمانداز تهدید و قابلیتهای امنیت سایبری در حال تکامل. مشکل دوم این است که هر سازمانی متفاوت است، بنابراین تلاش برای محک زدن در مقابل دیگران، مقایسه سیب با پرتقال است.

پیشنهاد می کنیم به جای اینکه استراتژی خود را بر اساس معیارها قرار دهید، از معیارها به عنوان یک نوع ورودی که استراتژی شما را آگاه می کند، استفاده کنید. در عوض، استراتژی خود را بر اساس ریسک طراحی کنید – از یک نمای پایین به بالا از قابلیت هایی که برای کاهش خطراتی که با آن نیاز دارید استفاده کنید.

وینی لیو: من نمی توانم به اندازه کافی بر این نکته تأکید کنم – هر سازمانی متفاوت است. من برای شما مثال می زنم: سال ها پیش، ما با یک شرکت نرم افزاری بسیار بزرگ و بسیار موفق کار می کردیم. اما به دلیل سرمایهگذاریهایی که در امنیت سایبری انجام میدادند، هیچکس نمیتوانست آنها را محک بزند. لحظه ای که ما واقعاً این را فهمیدیم، زمانی بود که فهمیدیم آنها فردی با عنوان “استراتژیست ارشد اکوسیستم امنیتی” دارند. هیچ سازمان دیگری چنین نقش خاصی نخواهد داشت.

درسی که در اینجا وجود دارد این است که وقتی به سازمان خود نگاه می کنید، در مورد تفاوت بین آنچه در اخبار شنیده یا خوانده اید و نیازها و قابلیت های شرکت خاص خود فکر کنید.

شان براون: دانیل، هیئتهای مدیره باید در مورد مدیریت حوادث چه بپرسند تا بدانند سازمانهایشان چقدر برای مقابله با یک حمله واقعی آماده شدهاند؟

دنیل والانس: هیئت مدیره باید به عنوان چالشی در زمینه آمادگی و توانایی سازمان برای پاسخگویی به حوادث سایبری عمل کند و سؤالاتی از قبیل: آیا ما واقعاً این طرحهای واکنش به حوادث را تمرین کردهایم؟ آیا نگهدارنده های حادثه در محل وجود دارد؟ آیا وکیل خارجی در دسترس است و در صورت وقوع یک حمله سایبری باید با آنها تماس گرفته شود؟ آیا در صورت بروز حادثه مشخص می شود که فرمانده حادثه در سازمان چه کسی خواهد بود؟ شما نمیخواهید که مدیر عامل پاسخگوی رویدادهای روزانه باشد. آیا یک مرکز عصبی قادر به ایستادن است و آیا مشخص خواهد شد که چه کسی شرکت می کند؟ اگر مجبور بودیم واقعاً سیستمهای خود را از پشتیبانگیری بازیابی و بازسازی کنیم یا از ابتدا بازسازی کنیم، آیا میتوانیم؟ ما اخیراً یک نظرسنجی انجام دادیم که نشان داد فقط تعداد کمی از سازمانها برای چنین بهبودی برنامهریزی میکنند.

همچنین، ما باید فراتر از پرسشنامه ها و ارزیابی های مبتنی بر کاغذ برویم و تمرین های کاربردی صفحه کلید انجام دهیم تا بدانیم کنترل های امنیت سایبری چقدر موثر هستند. هیئت مدیره باید بفهمد که آیا سیستمها واقعاً بدافزار را شناسایی میکنند یا مانع از استخراج دادهها میشوند. هیئت مدیره باید به دنبال این باشد که بفهمد قابلیتهای امنیت سایبری سازمان در صورت وقوع یک حادثه امنیت سایبری چقدر موثر خواهد بود.

درباره نویسنده (نویسندگان)

وینی لیو یکی از بنیانگذاران و مدیرعامل بیشاپ فاکس است. جاستین گریس شریک دفتر مک کینزی در شیکاگو است، دنیل والانس کارشناس ارشد دفتر نیویورک و شان براون مدیر بازاریابی و ارتباطات در دفتر بوستون است.